Kaspersky phát hiện hơn 200 triệu lây nhiễm nhằm khai thác công cụ quản lý từ xa tại Đông Nam Á năm 2020.

Giữa tháng 3/3021, Tổ chức Y tế Thế giới (WHO) công bố thông tin chính thức về đại dịch mà cả thế giới phải đối mặt, các quốc gia gấp rút triển khai các biện pháp để ngăn chặn lây lan, trong đó phương pháp phổ biến là chuyển hình thức làm việc tại công ty sang làm việc tại nhà. Tuy nhiên, việc phải chuyển đổi trong thời gian ngắn khiến nhiều công ty không có biên pháp đúng đắn về vấn đề bảo mật, dẫn đến nhiều mối nguy hại về bảo mật mới, bao gồm tấn công vào protocol để truy cập từ xa vào tài nguyên doanh nghiệp.

RDP – Remote Desktop Protocol (Giao thức kết nối máy tính từ xa) có lẽ là phương thức phổ biến nhất để truy cập máy chủ và máy trạm Windows. Sau khi áp dụng hình thức làm việc từ xa, tấn công bruteforce vào giao thức này tăng mạnh. Khi thực hiện loại tấn công này, tội phạm mạng thử nhiều tên đăng nhập và mật khẩu khác nhau cho đến khi tìm được thông tin đăng nhập đúng và có quyền truy cập vào kho tài nguyên dữ liệu của tổ chức.

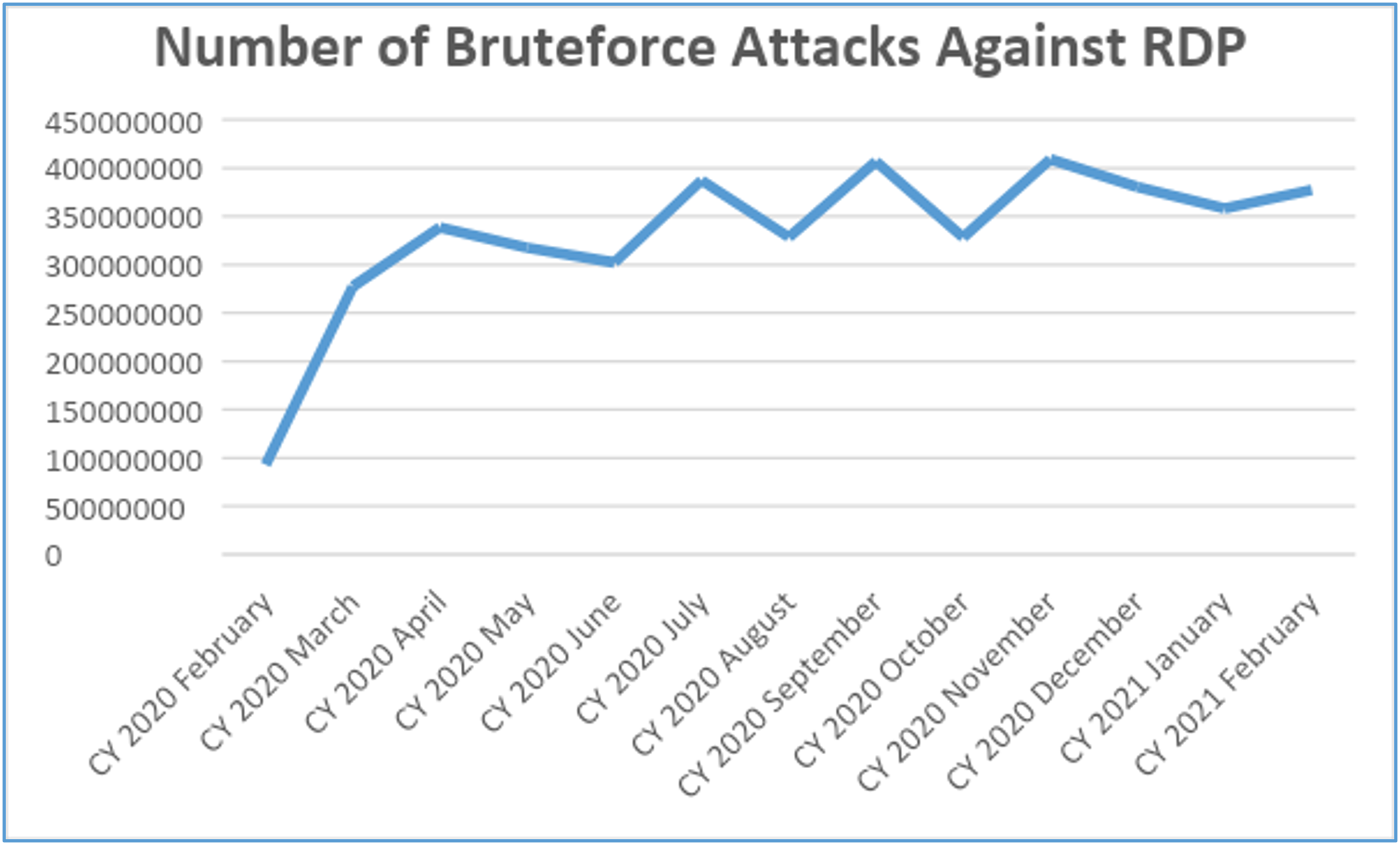

Số lượng tấn công bruteforce trong năm qua có sự dao động nhưng tổng quan vẫn cao hơn so với thời điểm trước khi dịch bệch diễn ra.

Theo Kaspersky, khi cả thế giới phải thực hiện giãn cách vào tháng 3/2020, tổng số lượng tấn công bruteforce vào RDP tăng từ 93.1 triệu vào tháng 2/2020 lên 277.4 triệu trong 1 tháng sau đó (tương đương tăng 197%). Từ sau tháng 4/2020, số lượng tấn công ít nhất ở khoảng 300 triệu và đỉnh điểm là 409 triệu tấn công trên toàn cầu vào tháng 11.

Chỉ sau 1 năm, số lượng này tăng đến 377.5 triệu tấn công – vượt xa số lượng cùng kỳ năm 2020.

Dmitry Galov, Chuyên gia Bảo mật tại Kaspersky chia sẻ: “Hình thức làm việc từ xa vẫn hiện hữu nhiều nơi trên thế giới. Nhiều công ty đang bắt đầu xem xét việc cho nhân viên trở lại văn phòng làm việc, đồng thời cân nhắc kết hợp làm việc tại nhà và làm việc tại văn phòng. Điều này đồng nghĩa tấn công bruteforce vào RDP vẫn có khả năng tiếp diễn, thậm chí sẽ tăng mạnh. Năm 2020 đã cho các công ty thấy lý do cần phải cập nhật hệ thống bảo mật và cần tìm cách để bảo vệ truy cập vào RDP hiệu quả và mạnh mẽ hơn.”

Gần 600,000 tấn công vào RDP mỗi ngày tại Đông Nam Á

Đông Nam Á là một trong những khu vực đầu tiên phải đối mặt với đại dịch COVID-19. Thái Lan ghi nhận ca nhiễm đầu tiên ngoài Trung Quốc vào 13/01/2020. Tại thời điểm đó, với rất ít hiểu biết về vi-rút, các quốc gia thận trọng quan sát và áp dụng các biện pháp phòng ngừa cũng như giới nghiêm trước khi thông tin chính thức được WHO công bố.

Tương tự các vùng lãnh thổ khác, Đông Nam Á tiếp tục áp dụng chặt chẽ các biện pháp và quản lý xuất nhập cảnh. Việc này buộc các doanh nghiệp và tổ chức chuyển sang hình thức làm việc, học tập từ xa, đồng thời cũng mở ra cơ hội cho tội phạm mạng.

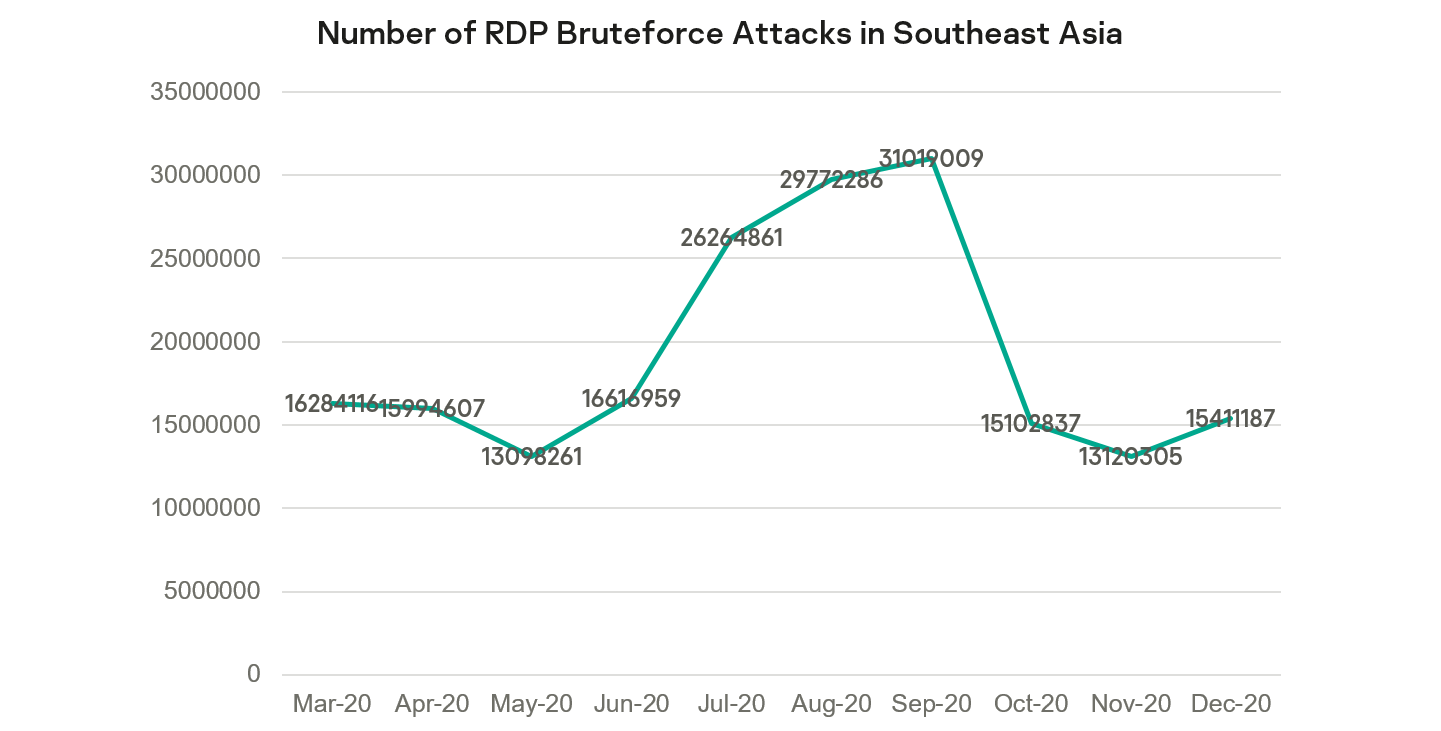

Dữ liệu của Kaspersky cho thấy số lượng tấn công vào RDP trong khu vực tăng chậm nhưng đều đặn. Tháng 9 ghi nhận số lượng tấn công bruteforce cao nhất với 31,019,009 cuộc tấn công. Công ty an ninh mạng cũng đã chặn tổng cộng 214,054,408 khai thác nhắm vào RDP tại khu vực này.

Chris Connel, Giám đốc Điều hành Kaspersky châu Á – Thái Bình Dương cho biết: “Trung bình mỗi ngày, giải pháp của chúng tôi ngăn chặn gần 600,000 tấn công bruteforce vào RDP tại Đông Nam Á trong năm 2020. Dữ liệu mới nhất cho thấy tội phạm mạng không hề ngơi nghỉ. Hai tháng đầu năm 2021, chúng tôi đã phát hiện hơn 65 triệu nỗ lực lây nhiễm công cụ làm việc từ xa, tương đương 30% tổng số sự cố năm 2020.”

Ông nói thêm: “Số tấn công đã phát hiện và các nỗ lực lây nhiễm chúng tôi đang theo dõi đã vẽ lên một bức tranh đáng lo ngại về những mối nguy hại mà nhân viên các tổ chức phải đối mặt khi làm việc tại nhà. Đại dịch chưa thật sự lắng xuống nên hình thức làm việc từ xa vẫn sẽ tiếp tục trong thời gian tới. Chúng tôi khuyến nghị chủ doanh nghiệp, dù ở bất kỳ quy mô nào cũng nên xem xét việc bổ sung giải pháp bảo vệ đầu cuối và triển khai đào tạo để ngăn chặn những lây nhiễm độc hại trên môi trường trực tuyến.”

Thấu hiểu thách thức tài chính cách doanh nghiệp vừa và nhỏ tại Đông Nam Á phải đối mặt, Kaspersky hiện đang áp dụng chương trình ưu đãi cho giải pháp vừa ra mắt – Kaspersky Endpoint Detection and Response Optimum (KEDRO). Chương trình kéo dài đến 30/06/2021 dành cho khách hàng cũ và mới khi mua số lượng từ 10-999 node. Khách hàng sẽ tiết kiệm được 30% khi mua bản quyền 1 năm và 40% khi mua bản quyền 3 năm.

Để biết thêm thông tin chương trình khuyến mãi, vui lòng truy cập: https://go.kaspersky.com/Kaspersky_EDRO_SEA_Promotion.html.

Tìm hiểu thêm về bối cảnh mối đe dọa trong thời kỳ đại dịch tại: Securelist.

Để bảo vệ công ty trước tấn công bruteforce, chuyên gia Kaspersky khuyến nghị:

- Kích hoạt truy cập RDP thông qua VPN của tổ chức

- Kích hoạt Network Level Authentication (NLA) khi kết nối từ xa.

- Kích hoạt xác thực đa yếu tố.

Bảo vệ mạng lưới khỏi mối đe dọa bằng giải pháp bảo mật.