Sau WannaCry, hàng loạt mã độc “tống tiền” liên tục xuất hiện đòi tiền chuộc với quy mô lớn xảy ra trên toàn cầu. Mới đây, các cơ quan an ninh mạng vừa phát hiện thêm một mã độc “tống tiền” mang tên Petya xuất hiện dưới phiên bản mới là “Petrwrap”, có tác hại tương tự như mã độc WannaCry khiến cho hệ thống máy tính của hàng loạt công ty đa quốc gia bị điêu đứng.

“Petrwrap,” virus mới của những vụ tấn công trên được các chuyên gia nhận định là bản cải tiến của Petya, mã độc là thủ phạm tấn công hệ thống máy tính toàn cầu năm 2016.

Cũng như WannaCry từng “làm mưa làm gió” suốt một thời gian dài hồi tháng trước khiến cho nhiều người phải điêu đứng. Đây là một loại mã độc “tống tiền” chúng dễ dàng lây lan như một dịch bệnh qua các liên kết độc hại và ghi đè có chủ đích lên tập tin quản lý khởi động hệ thống của thiết bị (MBR) để khóa người dùng khởi động.

Nếu bị dính mã độc, người dùng sẽ được hướng dẫn để thực hiện việc trả tiền chuộc cho tin tặc bằng tiền ảo Bitcoin.

Ghi nhận ban đầu thì những nước đầu tiên bị dính mã độc này bao gồm các nước Ukraine, Nga, Anh và Ấn Độ.

Theo thông tin của cơ quan công nghệ Thụy Sỹ thì mã độc Petya cũng tấn công vào lỗ hổng dịch vụ SMB trên các máy tính sử dụng hệ điều hành Windows. Hiện chưa có công ty nào của Thụy Sĩ bị ảnh hưởng bởi mã độc này, tuy nhiên, hệ thống máy tính của Chính phủ Ukraine, cùng một số ngân hàng của Ukraine và Nga, hệ thống siêu thị khổng lồ Auchan và sân bay Boryspol lớn nhất của Ukraine; hãng mỹ phẩm Nivea và hãng sản xuất kẹo Socola Alpen Gold tại Nga đã bị dính mã độc trong một đợt tấn công mạng mới.

Dưới đây là một số công ty bị dính mã độc “tống tiền” Petya

Dưới đây là một số công ty bị dính mã độc “tống tiền” Petya

Tập đoàn dầu khí Rosneft của Nga đã phải chuyển sang hệ thống mạng dự phòng đối với các quy trình sản xuất, sau khi bị mã độc tấn công.

Hãng vận tải biển Đan Mạch Maersk, tập đoàn công nghiệp Pháp Saint-Gobain cũng nằm trong số những công ty lớn bị tấn công. Hoạt động của hãng đã bị ngưng trệ tại nhiều địa điểm.

WPP – Công ty quảng cáo lớn nhất của Anh cũng cho biết hệ thống máy tính tại nhiều đại lý của công ty này đã bị tấn công và hiện các chuyên gia mạng đang đánh giá tình hình để đưa ra những biện pháp thích hợp nhất để khắc phục.

Petya ảnh hưởng tới hoạt động tại nhà máy điện hạt nhân Chernobyl buộc các chuyên gia phải chuyển sang chế độ giám sát bức xạ bằng phương pháp thủ công. Các thiết bị nhỏ như máy tính tiền hay ATM cũng bị nhiễm ransomware mới.

Tại Mỹ cũng đã xuất hiện ransomware Petya, các công ty bị tấn công bao gồm công ty dược Merck, một bệnh viện tại Pittsburg và văn phòng tại Mỹ của hãng luật DLA Piper.

Tính đến thời điểm sáng 28/06/2017 theo giờ Việt Nam, hàng ngàn trường hợp nhiễm Petya đã được ghi nhận, tương đương với mức độ phủ của WannaCry trong những giờ đầu.

Làm thế nào Petya Ransomware lây lan nhanh như vậy?

Symantec xác nhận rằng Petya khai thác lỗ hổng EternalBlue của SMBv1, giống như WannaCry, và tận dụng các máy Windows chưa được vá.

“Petya thành công trong việc lây lan bởi vì nó kết hợp cả tấn công phía máy khách (CVE-2017-0199) và một mối đe dọa dựa trên mạng (MS17-010)”, nhà nghiên cứu bảo mật HackerFantastic (người đã hóa giải được WannaCry) viết trên Twitter.

EternalBlue là một lỗ hổng Windows SMB bị tiết lộ bởi nhóm hacker khét tiếng Shadow Brokers trong vụ rò rỉ dữ liệu hồi tháng Tư, chúng tuyên bố đã đánh cắp nó từ cơ quan tình báo Hoa Kỳ NSA cùng với các lỗ hổng Windows khác.

Microsoft đã vá lỗ hổng cho tất cả các phiên bản của hệ điều hành Windows, nhưng nhiều người sử dụng vẫn dễ bị tấn công dù đã cài bản vá, và một chuỗi các biến thể của phần mềm độc hại đang khai thác lỗ hổng này để phát tán ransomware và đào tiền kỹ thuật số.

Chỉ ba ngày trước, chúng tôi đã đăng tin về cuộc tấn công WannaCry mới nhất vào công ty Honda Motor và khoảng 55 camera giám sát tốc độ và đèn giao thông ở Nhật và Úc.

Vâng, khá ngạc nhiên là ngay cả sau khi biết về vấn đề WannaCry trong một khoảng thời gian dài, các tập đoàn và công ty lớn vẫn chưa thực hiện các biện pháp an ninh thích hợp để bảo vệ chống lại mối đe dọa như vậy.

Làm thế nào để bảo vệ bản thân khỏi các cuộc tấn công Ransomware

Phải làm gì ngay bây giờ? Một lần nữa, bạn hãy chắc chắn đã cài bản vá chống lại EternalBlue (MS17-010) và vô hiệu hóa giao thức chia sẻ tệp SMBv1 không an toàn, 30 năm tuổi trên các hệ thống và máy chủ Windows.

Cách làm: Gõ Turn Windows features vào Start Menu và kích chuột vào ô Turn Windows features on or off. Cuộn xuống SMB 1.0/CIFS File Sharing Support và bỏ chọn ô đó.

Vì Petya Ransomware cũng lợi dụng các công cụ WMIC và PSEXEC để lây nhiễm vào các máy tính Windows đã được vá đầy đủ, bạn cũng nên tắt WMIC (Windows Management Instrumentation Command-line).

Ngăn chặn lây nhiễm và Kill-Switch Petya

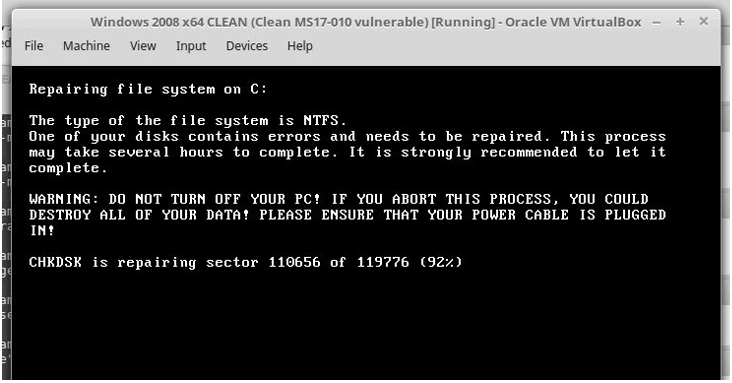

Các nhà nghiên cứu đã phát hiện ra Petya mã hóa hệ thống sau khi khởi động lại máy tính. Vì vậy, nếu máy tính/hệ thống bị nhiễm Petya và cố gắng khởi động lại thì bạn đừng bật nó lên, ngắt điện đi.

“Nếu máy khởi động lại và bạn thấy thông báo này, hãy tắt ngay lập tức! Đây là quá trình mã hóa, nếu bạn không bật nguồn, các tệp tin sẽ ổn”. HackerFantastic viết. “Sử dụng một đĩa LiveCD hoặc máy bên ngoài để phục hồi các tập tin”.

PT Security, một công ty an ninh mạng có trụ sở tại Anh và Amit Serper của Cybereason, đã phát hiện ra một công cụ Kill-Switch cho công cụ ransomware Petya. Theo một tweet, công ty đã khuyên người dùng tạo một tệp tin “C:\Windows\perfc” và thiết lập nó là file read-only để ngăn ngừa nhiễm ransomware.

PT Security, một công ty an ninh mạng có trụ sở tại Anh và Amit Serper của Cybereason, đã phát hiện ra một công cụ Kill-Switch cho công cụ ransomware Petya. Theo một tweet, công ty đã khuyên người dùng tạo một tệp tin “C:\Windows\perfc” và thiết lập nó là file read-only để ngăn ngừa nhiễm ransomware.

Bạn có thể tải sẵn file tại đây: https://download.bleepingcomputer.com/bats/nopetyavac.bat

Nếu muốn làm thủ công thì có thể thực hiện theo cách đơn giản sau. Với những người dùng am hiểu nhiều hơn về máy tính có thể tìm ra những cách tốt hơn để bảo vệ mình thay vì chỉ có cách như dưới đây:

Đầu tiên, hiển thị phần mở rộng của file. Trên Windows 7 vào Folder Options > View >bỏ tích tại Hide extensions for known file types, từ Windows 8 trở lên, mở thư mục bất kỳ > View > tích vào File name extensions.

Mở C:\Windows, kéo xuống cho đến khi tìm thấy notepad.exe, sao chép file này và dán thẳng vào thư mục đang mở (ctrl + c, ctrl + v), nhấp vào Continue trong cửa sổ hiện ra, bạn sẽ thấy xuất hiện file notepad – Copy.exe, chọn file, nhấn F2 (để đổi tên, có thế chuột trái > Rename) và đổi tên thành perfc > Enter > Yes để xác nhận đổi tên.

Để chuyển file perfc này sang read-only, chuột phải lên file > Properties > tích vào Read-only > Apply > OK.

Cửa sổ Properties sẽ đóng lại, và lúc này máy tính của bạn có thể miễn nhiễm với Petya rồi.

Để bảo vệ mình trước bất kỳ sự lây nhiễm ransomware nào, bạn nên luôn cẩn thận trước các tệp và tài liệu không mong muốn được gửi qua email và không nên nhấp vào các liên kết bên trong trừ khi xác minh được nguồn đó là an toàn.

Để đảm bảo an toàn cho những dữ liệu quý giá của bạn, hãy thực hiện sao lưu hệ thống và lưu chúng trên thiết bị lưu trữ bên ngoài không thường xuyên kết nối với máy tính.

Cuối cùng, hãy đảm bảo rằng bạn đang cài một bộ phần mềm chống virus hiệu quả và đáng tin cậy trên hệ thống của bạn và cập nhật nó thường xuyên. Quan trọng nhất là luôn duyệt Internet một cách an toàn.