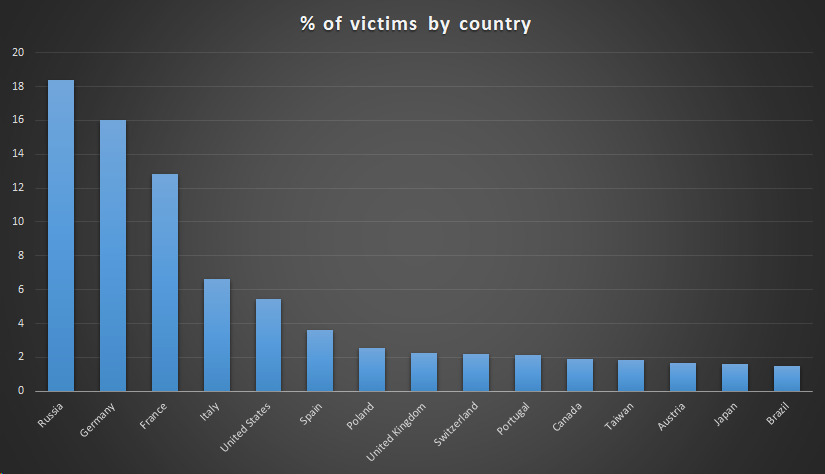

Kaspersky Lab vừa phát hiện một chiến dịch APT mới, ảnh hưởng đến lượng lớn người dùng thông qua tấn công chuỗi cung ứng. Kết quả nghiên cứu của Kaspersky Labcho biết ít nhất từ tháng 6 đến tháng 11 năm 2018, Shadow Hammer đã nhắm mục tiêu vào người dùng cài đặt ứng dụng Live Update của ASUS, bằng cách cài backdoor trên máy tính của họ. Ước tính, cuộc tấn công đã ảnh hưởng đến hơn một triệu người dùng trên toàn cầu.

Tấn công chuỗi cung ứng là một trong những cuộc tấn công tinh vi và nguy hiểm nhất, được sử dụng ngày càng nhiều trong các tấn công bảo mật vài năm trở lại đây – như cuộc tấn công ShadowPad hay CCleaner. Nó nhắm vào những điểm yếu trong hệ thống liên kết nguồn nhân lực, tổ chức, cơ sở vật chất và trí tuệ liên quan đến sản phẩm: từ giai đoạn phát triển ban đầu cho đến người dùng cuối. Mặc dù cơ sở hạ tầng của nhà cung cấp có thể được bảo mật, nhưng có khả năng tồn tại những lỗ hổng trong cơ sở vật chất của bên sản xuất, gây phá hoại chuỗi cung ứng, dẫn đến an toàn dữ liệu bị vi phạm nghiêm trọng.

Các tin tặc đứng sau Shadow Hammer đã nhắm đến ứng dụng Live Update từ ASUS làm nguồn lây nhiễm ban đầu. Đây là ứng dụng được cài đặt sẵn trong hầu hết các máy tính ASUS mới, để tự động cập nhật BIOS, UEFI, drivers và các ứng dụng trên sản phẩm. Bằng cách sử dụng các chứng nhận kỹ thuật số đánh cắp được từ ASUS, những kẻ tấn công đã giả mạo các phiên bản phần mềm cũ hơn của ASUS, tiêm mã độc của chúng vào thiết bị. Các phiên bản nhiễm mã độc Trojanvới chứng chỉ hợp pháp vô tình được phân phối từ máy chủ chính thức của ASUS – điều này khiến chúng hầu như không thể được phát hiện bởi phần lớn các giải pháp bảo mật.

Mặc dù mọi người dùng phần mềm đều có nguy cơ trở thành nạn nhân cuộc tấn công, Shadow Hammer chủ yếu chỉ tập trung vào hàng trăm người dùng mà chúng đã xác định từ trước. Các nhà nghiên cứu của Kaspersky Lab phát hiện, mỗi mã backdoor chứa một bảng địa chỉ MAC được mã hóa. Khi chạy trên thiết bị, backdoor sẽ xác minh địa chỉ MAC trên máy so với địa chỉ trên bảng này. Nếu địa chỉ MAC khớp với một trong các mục, phần mềm độc hại sẽ được tải xuống cho giai đoạn tiếp theo của cuộc tấn công. Nếu không khớp, trình cập nhật xâm nhập sẽ không hiển thị bất kỳ hoạt động nào. Đó là lý do tại sao vụ tấn công này đã không bị phát hiện trong thời gian dài. Các chuyên gia bảo mật đã xác định tổng cộng hơn 600 địa chỉ MAC. Chúng được nhắm đến bởi hơn 230 mẫu backdoor với các shellcode khác nhau.

Mặc dù mọi người dùng phần mềm đều có nguy cơ trở thành nạn nhân cuộc tấn công, Shadow Hammer chủ yếu chỉ tập trung vào hàng trăm người dùng mà chúng đã xác định từ trước. Các nhà nghiên cứu của Kaspersky Lab phát hiện, mỗi mã backdoor chứa một bảng địa chỉ MAC được mã hóa. Khi chạy trên thiết bị, backdoor sẽ xác minh địa chỉ MAC trên máy so với địa chỉ trên bảng này. Nếu địa chỉ MAC khớp với một trong các mục, phần mềm độc hại sẽ được tải xuống cho giai đoạn tiếp theo của cuộc tấn công. Nếu không khớp, trình cập nhật xâm nhập sẽ không hiển thị bất kỳ hoạt động nào. Đó là lý do tại sao vụ tấn công này đã không bị phát hiện trong thời gian dài. Các chuyên gia bảo mật đã xác định tổng cộng hơn 600 địa chỉ MAC. Chúng được nhắm đến bởi hơn 230 mẫu backdoor với các shellcode khác nhau.

Chia nhỏ trong cách tiếp cận, kết hợp các biện pháp phòng ngừa khác nhau để ngăn chặn rò rỉ dữ liệu cho thấy các hacker của cuộc tấn công tinh vi này đã cực kỳ cẩn trọng để không bịphát hiện, và nhắm vào các mục tiêu cụ thể với tính chính xác cao. Phân tích kỹ thuật sâu hơn cho thấy những kẻ tấn côngđược trang bị kỹ thuật tiên tiến và rất phát triển.

Công cuộc tìm kiếm mã độc đã phát hiện trong phần mềm từ ba nhà cung cấp khác nhau ở châu Á. Tất cả đều được sử dụngphương pháp và kỹ thuật tương tự nhau. Kaspersky Lab đã báo cáo vấn đề này với ASUS và các nhà cung cấp.

Tất cả các sản phẩm của Kaspersky Lab đều có khả năng phát hiện và ngăn chặn thành công phần mềm độc hại được sử dụng trong Shadow Hammer.

Để tránh trở thành nạn nhân của một cuộc tấn công có chủ đích, các nhà nghiên cứu của Kaspersky Lab khuyên người dùng nên thực hiện các biện pháp sau:

Kaspersky Lab sẽ trình bày đầy đủ những phát hiện về Shadow Hammer tại Hội nghị phân tích bảo mật 2019, được tổ chức tại Singapore, từ ngày 9 đến 11 tháng 4 năm 2019.